Secure SDLC & DevSecOps

Sichere Softwareentwicklung beginnt nicht am Ende, sondern von der ersten Idee an. Mit Secure SDLC und DevSecOps verankern wir Sicherheit in allen Phasen des Entwicklungsprozesses, von Anforderungen und Design über Implementierung und Tests bis hin zum Betrieb. Durch automatisierte Prüfungen, integrierte Toolchains und praxisnahe Schulungen schaffen wir Security by Design, reduzieren Risiken und sorgen dafür, dass Compliance Vorgaben wie NIS2 oder CRA erfüllt werden, ohne Ihre Release-Zyklen auszubremsen.

Warum Secure SDLC & DevSecOps?

Viele Unternehmen erkennen Sicherheitslücken erst kurz vor dem Go Live. Nachbesserungen kosten in dieser Phase nicht nur Zeit und Budget, sondern gefährden oft auch den Projekterfolg. Gleichzeitig steigen die Anforderungen durch NIS2, CRA oder ISO 27001 und erhöhen den Druck auf Entwicklungs- und IT Teams.

Mit Secure SDLC und DevSecOps setzen Sie von Beginn an auf Security by Design. Risiken werden frühzeitig erkannt, Kosten für Nachbesserungen sinken deutlich, Compliance Anforderungen werden zuverlässig erfüllt und das Vertrauen von Kunden und Partnern wächst.

Die 6 Phasen des Secure SDLC

Ein sicherer Entwicklungsprozess folgt klaren Schritten. Jeder Abschnitt trägt dazu bei, Risiken frühzeitig zu erkennen und Sicherheit nachhaltig zu verankern.

1. Training & Awareness

Sichere Softwareentwicklung beginnt mit den Menschen. Entwickler, Architekten und Projektleiter benötigen ein gemeinsames Verständnis für Bedrohungen, Angriffsvektoren und sichere Programmierpraktiken. Durch Schulungen und Awareness-Programme stellen wir sicher, dass Sicherheit von Beginn an berücksichtigt wird und nicht erst am Ende in den Fokus rückt.

2. Requirements

In dieser Phase werden funktionale und nicht funktionale Anforderungen um Sicherheitsaspekte ergänzt. Dazu gehören die Definition von Compliance Vorgaben, Sicherheitszielen und Schutzbedarfen. So wird frühzeitig festgelegt, welche Sicherheitsmaßnahmen im Projekt zwingend eingehalten werden müssen.

3. Design

Auf Basis der Anforderungen wird die Architektur entworfen. Mit Threat Modeling identifizieren wir potenzielle Angriffe und priorisieren Risiken. Sicherheitsmechanismen wie Verschlüsselung, Zugriffskontrollen oder Segmentierungen werden in das Design integriert, bevor die eigentliche Entwicklung startet.

4. Implementation

Während der Programmierung achten Entwickler auf sichere Coding Standards. Tools wie SAST (Static Application Security Testing), Dependency Scanner und CI/CD Integrationen unterstützen dabei, Schwachstellen bereits beim Schreiben des Codes zu erkennen. So entstehen saubere und überprüfbare Codebasen.

5. Verification

In dieser Phase wird die Wirksamkeit der umgesetzten Sicherheitsmaßnahmen überprüft. Dazu gehören Code Reviews, dynamische Tests (DAST), manuelle Prüfungen und Penetrationstests. Ziel ist es, sowohl technische als auch logische Schwachstellen aufzudecken und zu beheben, bevor die Software in den Betrieb geht.

6. Release & Betrieb

Auch nach dem Go Live muss Sicherheit gewährleistet bleiben. Patch Management, regelmäßige Updates, Monitoring und ein funktionierendes Incident Response Verfahren sind essenziell, um Angriffe frühzeitig zu erkennen und Schäden zu verhindern. Damit bleibt die Software über den gesamten Lebenszyklus hinweg belastbar und sicher.

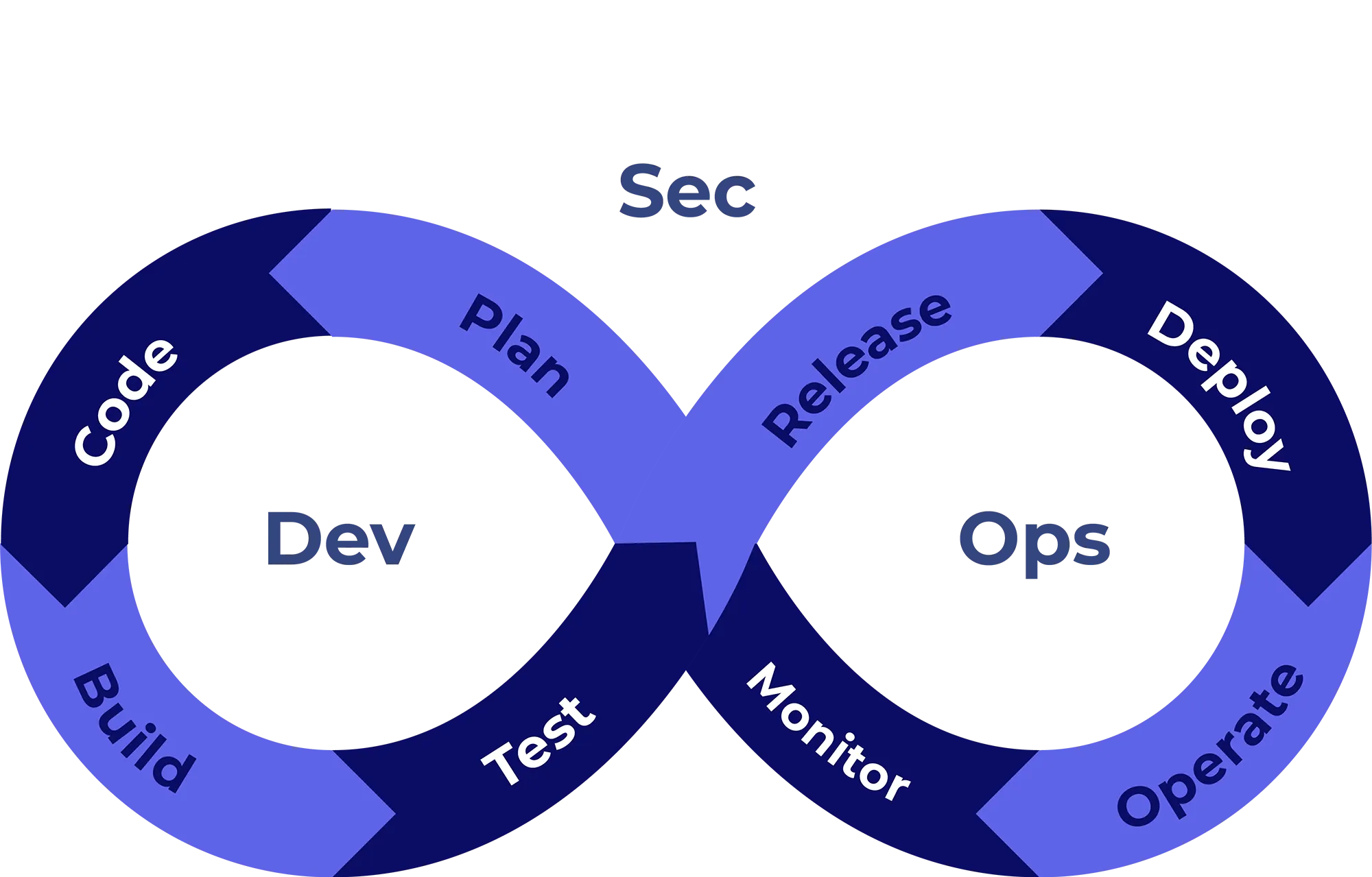

DevSecOps Enablement

Mit DevSecOps wird Sicherheit fester Bestandteil der agilen Entwicklung. Sicherheitsmaßnahmen werden nicht am Ende ergänzt, sondern von Anfang an in die Pipeline integriert. So entstehen stabile Prozesse, die kontinuierlich prüfen, ohne den Entwicklungsfluss auszubremsen.

DevSecOps mit OTARIS

Rufen Sie uns an oder senden Sie uns eine Nachricht. Wir werden uns umgehend mit Ihnen in Verbindung setzen um die nächsten Schritte zu besprechen.

Integration von Sicherheit in CI/CD Pipelines

Wir verankern Security Checks direkt in den Build und Deployment Prozessen. Jeder Code Commit wird automatisch geprüft, sodass Schwachstellen sofort sichtbar werden.

Automatisierte Tests

Statische und dynamische Sicherheitstests (SAST, DAST) sowie Dependency Scans laufen automatisiert mit. Dadurch erkennen Teams Schwachstellen frühzeitig und verhindern, dass fehlerhafte Builds in Produktion gelangen.

Container- und Cloud Security

Ob Docker, Kubernetes oder Cloud Plattformen wie AWS und Azure: Wir prüfen Konfigurationen, härten Images und etablieren Mechanismen für kontinuierliche Überwachung.

Monitoring, Reporting und kontinuierliche Verbesserung

Alle Ergebnisse werden transparent aufbereitet. Dashboards und Reports zeigen den Sicherheitsstatus in Echtzeit. So können Teams aus jedem Zyklus lernen und ihre Sicherheitsmaßnahmen Schritt für Schritt verbessern.

Ziele und Risiken klären, Backlog priorisieren, Security-Kontrollen festlegen.

Sauberen Code schreiben, Standards einhalten, Secrets sichern, Reviews durchführen.

Reproduzierbar bauen, Abhängigkeiten prüfen, SBOM erzeugen, Sicherheit scannen.

Unit und Integration testen, Security-Tests ausführen, Abdeckung messen.

Versionen freigeben, Change-Log pflegen, automatisierte Gates prüfen.

Rollout automatisieren, Blue-Green oder Canary nutzen, Konfiguration sicher ausrollen.

Stabil betreiben, Zugriffe minimieren, Patches und Backups einspielen.

Telemetrie erfassen, SLIs und SLOs überwachen, Anomalien erkennen und melden.

Supply Chain Security

Moderne Software besteht zu großen Teilen aus externen Bibliotheken, Open Source Komponenten und Drittanbieterdiensten. Diese Abhängigkeiten bieten enorme Vorteile, stellen aber auch ein erhebliches Sicherheitsrisiko dar. Manipulierte Pakete, unsichere Repositories oder fehlende Updates können zur Einfallstür für Angriffe werden.

Wir unterstützen Sie dabei, Ihre Software Supply Chain abzusichern. Dazu gehört die Einführung einer Software Bill of Materials (SBOM), die Transparenz über alle eingesetzten Komponenten schafft. Mit sicheren Artifact Repositories und automatisierten Dependency Scans erkennen wir Schwachstellen frühzeitig und schließen potenzielle Lücken. So schützen Sie nicht nur Ihre eigenen Anwendungen, sondern auch Ihre Kunden und Partner vor Angriffen über die Lieferkette.

Transparenz durch SBOM

Mit einer Software Bill of Materials (SBOM) schaffen wir vollständige Transparenz über alle eingesetzten Bibliotheken und Abhängigkeiten. So behalten Sie jederzeit den Überblick und können Risiken gezielt bewerten.

Automatisierte Scans

Durch automatisierte Dependency und Vulnerability Scans identifizieren wir bekannte Schwachstellen frühzeitig. Potenzielle Risiken werden sichtbar, bevor sie Schaden anrichten können.

Sichere Repositories

Wir richten sichere Artifact Repositories ein, um Abhängigkeiten zentral, vertrauenswürdig und manipulationssicher zu verwalten. Damit verhindern Sie unbemerkte Angriffe über manipulierte Pakete.

Vertrauen stärken

Mit einer abgesicherten Supply Chain schützen Sie nicht nur Ihr eigenes Unternehmen, sondern auch Ihre Kunden und Partner. Das schafft Vertrauen und stärkt Ihre Marktposition nachhaltig.

Schulung & Beratung

Technische Maßnahmen allein reichen nicht aus, wenn das Wissen im Team fehlt. Häufig unterschätzen Unternehmen den Faktor Mensch: Fehlende Awareness, mangelnde Erfahrung mit sicheren Coding Standards oder unklare Prozesse führen schnell zu Schwachstellen.

Wir vermitteln praxisnahes Know-how und unterstützen Sie mit gezielten Beratungsleistungen. Dazu gehören Secure Coding Trainings für Entwickler, Threat Modeling Workshops, DevSecOps-Workshops für Teams sowie Awareness Programme für Führungskräfte. Ergänzend beraten wir Sie zu Prozessen, Governance und Compliance, damit Security fest in Ihrer Organisation verankert wird.

Secure Coding

Entwickler lernen, wie sie sichere Programmierstandards anwenden und typische Schwachstellen vermeiden. Das sorgt für sauberen und resilienten Code von Anfang an.

Threat Modeling

In Workshops zeigen wir, wie Bedrohungen systematisch identifiziert und bewertet werden. So fließen Sicherheitsmaßnahmen direkt in Design und Architektur ein.

DevSecOps Workshops

Teams erfahren, wie sie Sicherheit in CI/CD-Pipelines und Automatisierungen integrieren. Ziel ist es, Security fest in agile Prozesse einzubetten.

Awareness & Führungskräfte

Führungskräfte und Mitarbeiter werden für Cybersecurity sensibilisiert. Mit praxisnahen Szenarien stärken wir das Bewusstsein und schaffen Akzeptanz für Sicherheitsmaßnahmen.

Ihre Vorteile mit OTARIS

Viele Unternehmen scheitern daran, Sicherheit in Entwicklungsprozessen konsequent umzusetzen. Fehlende Standards, unklare Zuständigkeiten und hoher Zeitdruck führen dazu, dass Security oft erst am Ende berücksichtigt wird. Mit OTARIS an Ihrer Seite wird Sicherheit von Anfang an in Ihre Softwareprojekte integriert und zu einem festen Bestandteil Ihrer Organisation.

Ohne OTARIS

- Sicherheitsaspekte erst am Projektende berücksichtigt

- Hohe Kosten durch späte Nachbesserungen

- Mangelnde Transparenz über Abhängigkeiten

- Unsichere Prozesse und fehlende Zuständigkeiten

- Schwierigkeiten bei Audits und Zertifizierungen

Mit OTARIS

- Security by Design ab der ersten Projektphase

- Frühzeitige Fehlererkennung senkt Kosten und Risiken

- Transparenz durch SBOM und Supply Chain Security

- Klare Prozesse, Schulungen und Verantwortlichkeiten

- Schnellere und erfolgreiche Audits sowie Compliance-Nachweise